Суть произошедшего

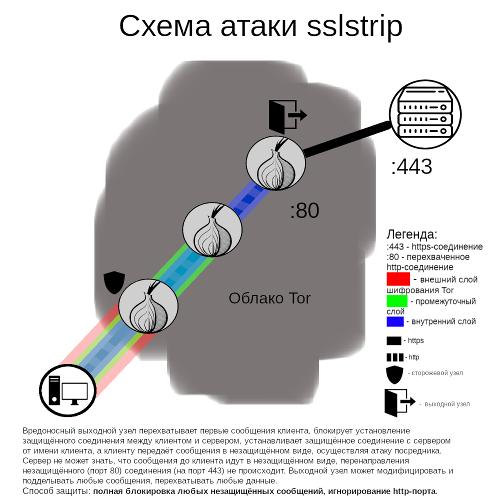

В мае 2020 года была обнаружена группа выходных узлов, вмешивавшихся в исходящие соединения. В частности, они оставляли нетронутыми почти все соединения, но перехватывали подключения к небольшому количеству криптовалютных бирж. Если пользователи посещали HTTP-версию сайта (т.е. незашифрованную и неаутентифицированную), вредоносные узлы предотвращали перенаправление на HTTPS-версию (т.е. зашифрованную и аутентифицированную). Если пользователь не замечал подмены (например, отсутствия значка замка в браузере) и начинал пересылать важную информацию, эта информация могла быть перехвачена атакующим.

Проект Tor исключил эти узлы из сети в мае 2020. В июле 2020 была обнаружена очередная группа ретрансляторов, проводивших аналогичную атаку, после чего они также были исключены. До сих пор не ясно, были ли успешно атакованы какие-либо пользователи, но исходя из масштабов атаки и того факта, что атакующий повторил попытку (первый случай затронул 23% суммарной пропускной способности выходных узлов, второй — примерно 19%), разумно предполагать, что злоумышленник счёл затраты на атаку оправданными.

Этот инцидент — хорошое напоминание, что HTTP-запросы незашифрованы и неаутентифицированы и потому до сих пор уязвимы. Tor Browser имеет в комплекте расширение HTTPS-Everywhere, специально предназначенное для предотвращения подобных атак, но его эффективность ограничена списком, не охватывающим все веб-сайты в мире. Пользователи при посещении HTTP-версии сайтов всегда будут под угрозой.

Предотвращение подобных атак в будущем

Способы предотвращения атак делятся на две части: первая включает меры, которые могут предпринять пользователи и администраторы сайтов, усиливая свою безопасность, тогда как вторая касается идентификации и своевременного обнаружения вредоносных узлов сети.

Рекомендуемые действия со стороны сайтов:

1. Включение HTTPS (бесплатные сертификаты предоставляет Let's Encrypt)

2. Добавление правил перенаправления в список HTTPS-Everywhere, чтобы пользователи могли превентивно устанавливать защищённое соединение, а не полагаться на перенаправление после установления незащищённого соединения. Кроме того, если администрация веб-сервисов желает полностью избежать взаимодействия с выходными узлами, она может предоставить onion-версию сайта.

На данный момент проект Tor рассматривает возможность полного отключения незащищённого HTTP в Tor Browser. Несколько лет назад подобная мера была немыслима (слишком многие ресурсы распологали лишь незащищённым HTTP), но у HTTPS-Everywhere и грядущей версии Firefox имеется экспериментальная возможность использовать HTTPS по умолчанию для первого соединения, с возможностью вернуться к HTTP при необходимости. Всё ещё неясно, как подобный подход повлияет на пользователей Tor Browser, потому он будет опробован сперва на более высоких уровнях безопасности браузера (иконка щита).

Со стороны сети Tor имеются добровольцы, наблюдающие за поведением ретрансляторов и докладывающие об инцидентах, благодаря чему вредоносные узлы могут быт исключены корневыми серверами каталогов. Хотя такие доклады обычно рассматриваются быстро и вредоносные узлы отключаются сразу после обнаружения, ресурсов для постоянного наблюдения за сетью недостаточно. Если вам удалось обнаружить вредоносный ретранслятор — вы можете сообщить об этом проекту, инструкция доступна по этой ссылке.

У текущего подхода есть две фундаментальные проблемы:

1. При рассмотрении неизвестного ретранслятора сложно доказать его вредоносность. Если атак с его стороны не наблюдалось, следует ли оставить его на месте? Массовые атаки, затрагивающие многих пользователей, легче поддаются обнаружению, но если атаки затрагивают лишь небольшое число сайтов и пользователей, атакующий может действовать с упреждением. Сама по себе сеть Tor состоит из тысяч ретрансляторов, расположенных по всему миру, и подобное многообразие (и вытекающая из него децентрализация) — одна из её сильных сторон.

2. При рассмотрении группы неизвестных ретрансляторов сложно доказать их взаимосвязанность (то есть, проводят ли они атаку Сивиллы). Многие добровольные операторы ретрансляторов выбирают одни и те же дешёвые сети для размещения, такие как Hetzner, OVH, Online, Frantech, Leaseweb и т.д., и если будет обнаружено несколько новых ретрансляторов, будет непросто однозначно предположить, появилось ли несколько новых операторов или только один, управляющий всеми новыми ретрансляторами.

>>> Блог Tor Project