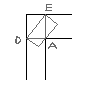

В Asterisk найдена новая уязвимость. Источником опасности, на этот раз, оказался модуль chan_sip. Ошибка содержалась в алгоритме сравнения SIP URI. Данный алгоритм используется в случае, если у вас включен "педантичный" режим (pedantic=yes) - для обработки спиралей. Суть ошибки заключается в том, что, получив подготовленный специальным образом INVITE (без заголовков), Asterisk аварийно завершается.

>>> Подробности