Народ, а как организовать виртуальную сетку между несколькими виртуалками, не связанную с хостом?

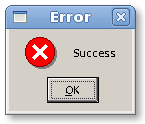

я хочу организовать сетку такого плана: http://hostingkartinok.com/show-image.php?id=486c9bbc4961d8a39ef79ebb8b816965

И вот вопрос в том как организовать подсеть, которая на картинке под знаками вопроса?