Эксплойт для 0day-уязвимости уже продаётся на соответствующих форумах.

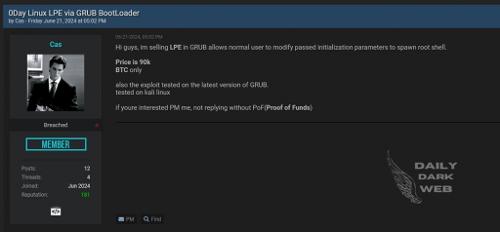

21 июня на одном из форумов появилась информация о продаже эксплойта к уязвимости нулевого дня в GRUB-загрузчике Linux, позволяющей локальное повышение привилегий (LPE).

По данным Dark Web Intelligence, злоумышленник утверждает, что нашёл уязвимость в GRUB, которая позволяет обойти механизмы аутентификации и получить права root на системе.

Согласно сообщению участника тёмного форума под ником «Cas», уязвимость затрагивает GRUB — критический компонент большинства Linux-систем, управляющий процессом загрузки, что позволяет атакующим устанавливать скрытое и устойчивое вредоносное ПО, обнаружить и устранить которое может быть весьма проблематично. Эксплойт продаётся по цене 90 тысяч долларов.

Стоит отметить, что GRUB уже становился целью для атак в прошлом. Так, в 2015 году была обнаружена уязвимость CVE-2015-8370, позволявшая обойти аутентификацию путём нажатия клавиши backspace 28 раз на этапе ввода имени пользователя в GRUB. Эта уязвимость затронула версии GRUB от 1.98 до 2.02 и широко использовалась до выпуска патча. А в 2020 году была выявлена другая уязвимость — CVE-2020-10713, известная также как BootHole и позволявшая устанавливать вредоносное ПО в процессе загрузки.

Основные дистрибутивы Linux, такие как Debian, RedHat и Ubuntu, оперативно выпускали рекомендации и патчи для предыдущих уязвимостей GRUB и, вероятно, поступят аналогично и в этот раз, однако проблема усугубляется тем, что уязвимость обнаружена злоумышленниками, а не этичными хакерами. Это означает, что её обнаружение и исправление исследователями безопасности может существенно затянуться.

>>> Подробности