У Федеральной налоговой службы есть сервис для получения выписки из ЕГРЮЛ для юридического лица. Выписку можно получить в виде документа формата PDF, подписанном квалифицированной электронной подписью. Такую выписку можно отправить в банк или учреждение, ее не попросят в бумажном виде.

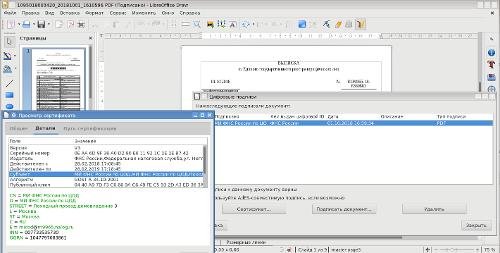

Для проверки подписи такого документа и формирования электронной подписи в документах PDF-формата предлагается доработка офисного пакета libreoffice на платформе Linux для поддержки электронной подписи ГОСТ Р 34.10-2001/2012.

>>> Подробности