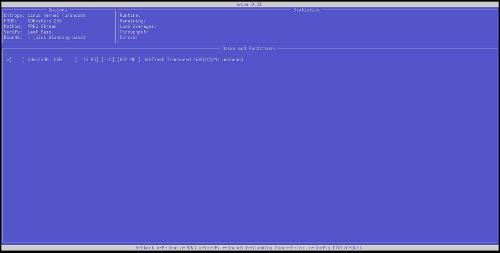

После восьми месяцев разработки состоялся выпуск 0.38 консольной утилиты nwipe, предназначенной для надёжного стирания содержимого дисков с использованием многих методов стирания и генераторов псевдослучайных чисел. Она может стирать как один диск, так и несколько одновременно.

Утилита написана на языке C с использованием библиотеки ncurses для текстового интерфейса и распространяется по лицензии GNU GPL 2.0.

Список изменений:

- Исправлена ошибка компиляции в некоторых дистрибутивах, актуальная только для i686.

- Добавлена функция, актуальная только для ShredOS: клавиша f переключает размер шрифта, от стандартного до двойного, в других дистрибутивах c X.Org и Wayland она не действует. Нажатие клавиши f обрабатывается только в экранах выбора диска и прогресса.

- Исправлены ошибки при запросе скрытых секторов для дисков SAS.

- В некоторых дистрибутивах nwipe могла не найти

hdparmилиsmartctl, даже если они установлены. Добавлен их поиск в/usr/sbin/. - Исправлено определение названий моделей для USB-дисков Hitachi, Toshiba, Western Digital и Seagate/ST. В основном, эта проблема могла возникать для некоторых старых адаптеров и интерфейсов накопителей.

- Исправлена обработка нажатия клавиши S.

Для дисков SSD рекомендуется всегда использовать nwipe / ShredOS в сочетании с собственными инструментами удаления информации от производителя или поставщика оборудования, чтобы гарантировать полное уничтожение информации, содержащейся на диске. Более подробно см. соответствующее руководство (англ.).